セキュリティ関連告知

【緊急リリース】脆弱性対応のお知らせ OpenPNE2 OpenPNE3 opCommunityTopicPlugin opOpenSocialPlugin opFavoritePlugin opIntroFriendPlugin

08 / 11 水曜日 2010

本日、OpenPNE2・OpenPNE3 で発覚した複数の脆弱性について対応リリース・パッチの提供をおこないました。

バージョンごとに対応が異なりますので、内容をご確認の上バージョンアップまたはパッチの適用をお願いします。

対応内容

Google マップ 小窓にクロスサイトスクリプティング(XSS)脆弱性

Google マップ 小窓にて、悪意のあるユーザが特定の操作を行うことで、閲覧者のブラウザ上で任意のスクリプトが実行されてしまいます。結果として、ターゲットとなったSNSで閲覧メンバーが登録している非公開情報の漏洩・なりすましログインなどを許してしまう可能性があります。

Google マップ 小窓についての説明は以下をご覧ください。

- OpenPNE小窓機能紹介

- http://www.openpne.jp/cmd/

- 小窓の使い方 – Google マップ 小窓

- http://www.openpne.jp/cmd/list/#maps.google.co.jp

影響を受けるシステム

Google マップ 小窓を有効にしている全てのOpenPNE2 OpenPNE3

応急処置方法

OpenPNE2

現時点でのマイナーバージョンアップまたはパッチの適用が困難な場合、SNS管理画面の「SNS設定」>「CMD設定」にて以下の小窓を「使用しない」設定にすることでこの脆弱性の影響を受けなくすることができます。

- maps.google.co.jp

- maps.google.com

- www.google.co.jp

- www.google.com

OpenPNE3

応急処置方法はありません。早急なバージョンアップをお願いします。

コメント返信補助機能設定にクロスサイトスクリプティング(XSS)脆弱性

コメント返信補助機能にて、悪意のあるユーザが特定の操作を行うことで、閲覧者のブラウザ上で任意のスクリプトが実行されてしまいます。結果として、閲覧者の個人情報漏洩やなりすましログインを許してしまう可能性があります。

影響を受けるシステム

コメント返信補助機能を有効にしている OpenPNE2.14

応急処置方法

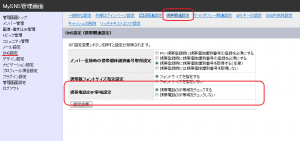

現時点でのマイナーバージョンアップまたはパッチの適用が困難な場合、SNS管理画面の「SNS設定」>「SNS設定」にて「コメント返信補助機能設定」を「使用しない」設定にすることでこの脆弱性の影響を受けなくすることができます。

OpenPNE3 の複数箇所でクロスサイトリクエストフォージュリ(CSRF)脆弱性

OpenPNE3 の一部機能において、悪意のあるプログラムコードが含まれたページにアクセスすると、メンバーや管理者の意図しない操作が行われてしまう可能性があります。

影響を受けるシステム

全てのOpenPNE3

応急処置方法

応急処置方法はありません。早急なバージョンアップをお願いします。

opCommunityTopicPluginでクロスサイトリクエストフォージュリ(CSRF)脆弱性

opCommunityTopicPluginの一部機能において、悪意のあるプログラムコードが含まれたページにアクセスすると、メンバーや管理者の意図しない操作が行われてしまう可能性があります。

影響を受けるシステム

opCommunityTopicPlugin 0.9 (OpenPNE3.2対応) ~

応急処置方法

現時点でのマイナーバージョンアップまたはパッチの適用が困難な場合、SNS管理画面の「プラグイン設定」>「アプリケーションプラグイン設定」にて「opCommunityTopicPlugin」を無効にすることでこの脆弱性の影響を受けなくすることができます。

opOpenSocialPluginでクロスサイトリクエストフォージュリ(CSRF)脆弱性

opOpenSocialPluginの一部機能において、悪意のあるプログラムコードが含まれたページにアクセスすると、メンバーや管理者の意図しない操作が行われてしまう可能性があります。

影響を受けるシステム

opOpenSocialPlugin 0.8 (OpenPNE3.0対応) ~

応急処置方法

現時点でのマイナーバージョンアップまたはパッチの適用が困難な場合、SNS管理画面の「プラグイン設定」>「アプリケーションプラグイン設定」にて「opOpenSocialPlugin」を無効にすることでこの脆弱性の影響を受けなくすることができます。

opFavoritePluginでクロスサイトリクエストフォージュリ(CSRF)脆弱性

opFavoritePluginの一部機能において、悪意のあるプログラムコードが含まれたページにアクセスすると、メンバーや管理者の意図しない操作が行われてしまう可能性があります。

影響を受けるシステム

opFavoritePlugin 0.8 (OpenPNE3.0対応) ~

応急処置方法

現時点でのマイナーバージョンアップまたはパッチの適用が困難な場合、SNS管理画面の「プラグイン設定」>「アプリケーションプラグイン設定」にて「opFavoritePlugin」を無効にすることでこの脆弱性の影響を受けなくすることができます。

opIntroFriendPluginでクロスサイトリクエストフォージュリ(CSRF)脆弱性

opIntroFriendPluginの一部機能において、悪意のあるプログラムコードが含まれたページにアクセスすると、メンバーや管理者の意図しない操作が行われてしまう可能性があります。

影響を受けるシステム

opIntroFriendPlugin 0.8 (OpenPNE3.0対応) ~

応急処置方法

現時点でのマイナーバージョンアップまたはパッチの適用が困難な場合、SNS管理画面の「プラグイン設定」>「アプリケーションプラグイン設定」にて「opIntroFriendPlugin」を無効にすることでこの脆弱性の影響を受けなくすることができます。

本問題への対応方法

これらの問題への対応方法は次の通りです。

OpenPNE2

マイナーバージョンアップもしくは修正パッチの適用を実施してください。

- OpenPNE 2.8.11.1

- [.tar.gz 版ダウンロード] [.tar.bz2 版ダウンロード] [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 2.10.13.2

- [.tar.gz 版ダウンロード] [.tar.bz2 版ダウンロード] [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 2.12.20.2

- [.tar.gz 版ダウンロード] [.tar.bz2 版ダウンロード] [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 2.14.7.2

- [.tar.gz 版ダウンロード] [.tar.bz2 版ダウンロード] [.zip 版ダウンロード] [修正パッチ]

■ 2010/08/11 18:28 追記

OpenPNE2 の全ての対応パッチについて、version.php が変更されない不備があったため、改めてパッチを作り直しました。

18:28 以前にパッチを適用された方は、お手数ですが手動で webapp/version.php にあるOpenPNEのバージョンを変更してください。

マイナーバージョンアップ手順

以下、OpenPNEをそのまま設置したノンカスタマイズ状態のSNSのバージョンアップ手順となります。

1. config.php のバックアップをとります(ダウンロードなど)

2. マイナーバージョンアップする新しいOpenPNEをダウンロードし、現在設置されているSNSと同じ階層のディレクトリに解凍します

3. 1でバックアップをとったconfig.phpを 2 のディレクトリにコピーします

4. 新規設置の手順と同じように、varディレクトリのパーミッションを 777 に変更します

5. 古いOpenPNEのディレクトリの名前を変更し、新しいOpenPNEと置き換えます

例:

【旧】 mysns/

【新】 OpenPNE-2.14.7.1/

↓ディレクトリ名を変更

【旧】 old_mysns/

【新】 mysns/

以上でマイナーバージョンアップは完了です。

パッチ適用手順

1. OpenPNEを設置しているディレクトリ(OPENPNE_DIR)にパッチファイルをアップロードします

2. SSHでログインし、1 のディレクトリに移動します

3. 以下のコマンドを実行します

$ patch -p0 < パッチファイル名

OpenPNE3

マイナーバージョンアップもしくは修正パッチの適用を実施してください。

- OpenPNE 3.0.8.1

- [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 3.2.7.1

- [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 3.4.6.1

- [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 3.6beta2

- [.zip 版ダウンロード] [修正パッチ]

- opIntroFriendPlugin

- opIntroFriendPlugin-0.8.0.1

- opIntroFriendPlugin-0.9.0.1

- opFavoritePlugin

- opFavoritePlugin-0.9.0.1

- opFavoritePlugin-1.0.0.3

- opOpenSocialPlugin

- opOpenSocialPlugin-0.8.2.1

- opOpenSocialPlugin-0.9.8.1

- opOpenSocialPlugin-1.0.3.1

- opOpenSocialPlugin-1.2.0.1

- opCommunityTopicPlugin

- opCommunityTopicPlugin-0.9.7.1

- opCommunityTopicPlugin-1.0.0.2

OpenPNE3本体のマイナーバージョンアップを行うとバンドルされている全てのプラグインも更新されます。

■ 2010/08/11 19:33 追記

OpenPNE3 の全ての対応パッチについて、正しい差分になっていなかったためパッチを作り直しました。

19:33 以前にパッチを適用された方は、お手数ですが一度古いパッチで逆マージを行い変更を取り消した上で、新しいパッチの適用をお願いします。

マイナーバージョンアップ手順

パッケージに同梱されているバージョンアップ手順書をご覧ください。

このドキュメントの手順はマイナーバージョンアップにも有効です。

パッチ適用手順

1. OpenPNEを設置しているディレクトリにパッチファイルをアップロードします

2. SSHでログインし、1 のディレクトリに移動します

3. 以下のコマンドを実行します

$ patch -p1 < パッチファイル名

4. 以下のコマンドを実行します

$ ./symfony openpne:migrate

OpenPNE3 プラグイン

OpenPNE3 本体のマイナーバージョンアップを行うとプラグインのバージョンアップも自動的に行われます。

そのため、バンドルされているプラグインを個別でバージョンアップする必要ありません。

今回対応されたプラグインについて、バンドルされていないバージョンを使用している場合は各プラグインのリリース情報を参考に更新を行ってください。

【緊急リリース】携帯版かんたんログインの不備によりなりすましがおこなわれてしまう問題について

03 / 05 金曜日 2010

この記事に関連する次の記事もご覧ください。

携帯版を使用している OpenPNE では、かんたんログイン機能の不備により、なりすましがおこなわれてしまう可能性があります。

このエントリでは、本問題についての解説と、 OpenPNE 1.6 〜 OpenPNE 1.8、 OpenPNE 2.0 〜 OpenPNE 2.8、 OpenPNE 2.10 〜 OpenPNE 2.14、 OpenPNE 3.0 〜 OpenPNE 3.4 向けに対応方法の説明をおこないます。

本問題について

- 影響を受けるシステム:

- 携帯版を有効にしているすべての OpenPNE 1.6 〜 OpenPNE 1.8, OpenPNE 2, OpenPNE 3

- 本問題についての説明:

- OpenPNE の携帯版には、携帯電話の端末 ID (OpenPNE では「携帯電話個体識別番号」という呼称を使用しています)を使用して、メールアドレスやパスワードの入力をユーザに要求することなくログインをおこなうための、かんたんログイン機能が存在します。

かんたんログイン機能は IP アドレス帯域制限によって、真正な携帯電話からのアクセスに限定しなければ安全に使用することができません。 PC からかんたんログイン機能を使用できる状態にある場合、特定の情報を送信してかんたんログインをおこなうことで、なりすましログインがおこなわれてしまう可能性があります。かんたんログイン機能の安全性を担保するための OpenPNE の IP アドレス帯域制限には以下の問題があります。そのため、なりすましログインをされる危険性があります。

- ・OpenPNE 2.14 (OpenPNE 2.13.2 以降) には、特定の操作をおこなうことで、携帯電話の IP アドレス帯域制限を回避されてしまう脆弱性が存在する

- ・IP アドレス帯域制限機能が OpenPNE 2.10 以降にしか存在しない

- ・OpenPNE 2.10 以降、 OpenPNE 3.0 以降の IP アドレス帯域制限機能がデフォルトで OFF (使用しない) になっている

- 想定される影響:

- なりすましログインがおこなわれることによって、パスワードなどを要求する重要な操作を除き、ほとんどの情報の閲覧や変更を、なりすましたメンバーの権限でおこなわれてしまう可能性があります。

- 対策方法・回避方法:

- 本エントリの「本問題への対応方法」をご覧ください。

掲載されている各対応方法をすぐには実施できない場合、管理画面から「携帯版使用設定」を「使用しない」にすることでこの問題を回避することができます。

- 謝辞

- OpenPNE 2.14 における IP アドレス帯域制限機能回避の脆弱性について、高木浩光氏よりご報告いただきました。厚く御礼申し上げます。

- 関連情報

- JVN#06874657 OpenPNE におけるアクセス制限回避の脆弱性

- JVNDB-2010-000006 – JVN iPedia – 脆弱性対策情報データベース

本問題への対応方法

OpenPNE 3.0 〜 OpenPNE 3.4

マイナーバージョンアップもしくは修正パッチの適用を実施してください。

(OpenPNE 3 の修正パッチは patch -p1 < /path/to/patch のようにして当ててください)

- OpenPNE 3.0.6.1 :

- [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 3.2.2.1 :

- [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 3.4.1.1 :

- [.zip 版ダウンロード] [修正パッチ]

その後、管理画面の SNS 設定を確認し、「携帯電話のIP帯域設定」が「携帯電話のIP帯域をチェックする」になっていない場合は変更してください。

マイナーバージョンアップをしていない環境で、パッチを適用できない場合、携帯電話の IP アドレス帯域リストを更新した上で SNS 設定の「携帯電話のIP帯域設定」を「携帯電話のIP帯域をチェックする」に変更してください。

お使いのバージョンの最新版の IP 帯域リストの入手方法は、本エントリの「今後の OpenPNE プロジェクトとしての携帯電話 IP 帯域リスト更新ポリシー」に示してあります。

OpenPNE 2.10 〜 OpenPNE 2.14

マイナーバージョンアップもしくは修正パッチの適用を実施してください。

- OpenPNE 2.10.13.1 :

- [.tar.gz 版ダウンロード][.tar.bz2 版ダウンロード] [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 2.12.17.1 :

- [.tar.gz 版ダウンロード][.tar.bz2 版ダウンロード] [.zip 版ダウンロード] [修正パッチ]

- OpenPNE 2.14.4.1 :

- [.tar.gz 版ダウンロード][.tar.bz2 版ダウンロード] [.zip 版ダウンロード] [修正パッチ]

ソースコードの入れ替え、もしくは修正パッチの適用をおこなった後、 config.php の CHECK_KTAI_IP の設定が false になっている場合は、以下のように true に設定してください。

define(‘CHECK_KTAI_IP’, true);

OpenPNE 2.12.17 では ソースコードを入れ替えることなく、 config.php の CHECK_KTAI_IP の設定を true に設定する(IP アドレス帯域制限機能を使用するようにする)だけでも効果があります。

マイナーバージョンアップをしていない環境で、パッチを適用できない場合、携帯電話の IP アドレス帯域リストを更新した上で config.php の CHECK_KTAI_IP の設定を true に変更してください。

お使いのバージョンの最新版の IP 帯域リストの入手方法は、本エントリの「今後の OpenPNE プロジェクトとしての携帯電話 IP 帯域リスト更新ポリシー」に示してあります。

OpenPNE 2.0 〜 OpenPNE 2.8

OpenPNE 2.0 〜 OpenPNE 2.8 で携帯電話 IP 帯域制限機能を利用するためのパッチを公開します。

OpenPNE 2.0 〜 OpenPNE 2.2 向けのパッチはこちらになります: https://gist.github.com/raw/322468/bb6bbd4c5f59dff51c571b0a32c1752c5cc9320f/openpne2.diff

OpenPNE 2.4 〜 OpenPNE 2.8 向けのパッチはこちらになります: https://gist.github.com/raw/322468/2798c821f82eaa064294eea519407f771ea17714/openpne2.4.diff

今後 IP アドレス帯域リストを更新する場合は、 2.12 向けのリストを使用してください。

このパッチを適用するか、もしくは、 OpenPNE 2.12, OpenPNE 2.14 へのメジャーバージョンアップを実施してください。

OpenPNE 1.6 〜 OpenPNE 1.8

OpenPNE 1.6 〜 OpenPNE 1.8 で携帯電話 IP 帯域制限機能を利用するための .htaccess を公開します。

https://gist.github.com/raw/322468/51e7cdf982a3f4a8f7e322ff5b2b9fbedfa1127b/.htaccess

このファイルを public_html ディレクトリ以下に設置してご利用いただくか、もしくは、 OpenPNE 2.12, OpenPNE 2.14 へのメジャーバージョンアップを実施してください。

今後の OpenPNE プロジェクトとしての携帯電話 IP 帯域リスト更新ポリシー

今回、すべての OpenPNE において携帯版の IP アドレス帯域制限をデフォルト ON にするにあたり、各キャリア側の携帯 IP アドレス帯域への対応ポリシーを決定しました。

いままでマイナーバージョンアップに IP アドレス帯域リストの更新を含めていましたが、それとは別に IP アドレス帯域リストのみの単体リリースを実施するようにしていく予定です(本サイトで発表します)。

OpenPNE 2 をお使いの場合は、 webapp/lib/ktaiIP.php を以下から入手できるものに置き換えれば IP 帯域リストを更新できます。

- 2.10:

- https://trac.openpne.jp/svn/OpenPNE_specification/mobile_ip_list/20100305/2.10/ktaiIP.php

- 2.12:

- https://trac.openpne.jp/svn/OpenPNE_specification/mobile_ip_list/20100305/2.12/ktaiIP.php

- 2.14:

- https://trac.openpne.jp/svn/OpenPNE_specification/mobile_ip_list/20100305/2.14/ktaiIP.php

OpenPNE 3 をお使いの場合は、 lib/config/config/mobile_ip_address.yml を以下で発表されるものに置き換えれば IP 帯域リストを更新できます。

- 3.0:

- https://trac.openpne.jp/svn/OpenPNE_specification/mobile_ip_list/20100305/3.0/mobile_ip_address.yml

- 3.2:

- https://trac.openpne.jp/svn/OpenPNE_specification/mobile_ip_list/20100305/3.2/mobile_ip_address.yml

- 3.4:

- https://trac.openpne.jp/svn/OpenPNE_specification/mobile_ip_list/20100305/3.4/mobile_ip_address.yml

【緊急リリース】 opMessagePlugin の脆弱性対応リリース(0.9.0.3, 0.8.2.3)のお知らせ

02 / 26 金曜日 2010

OpenPNE 開発チームの卜部です。

本日 2010/02/26 (金) 、 opMessagePlugin に脆弱性が発見されたため、緊急リリースをおこないました。

対象:

- opMessagePlugin 0.8.2.2 以前 (OpenPNE 3.0.0 ~ 3.0.6 に同梱されているもの)

- opMessagePlugin 0.9.0.2 以前 (OpenPNE 3.1.5 ~ 3.4.1 に同梱されているもの)

影響を受けるシステム:

対象のバージョンの opMessagePlugin を使用しているすべての OpenPNE3

(ただし、2010/02/26 23:22 以降にセットアップをおこなった OpenPNE3 には対策版のプラグインがインストールされるため、影響を受けません)

想定される影響:

- ・他人のメッセージが削除・復元ができる

- ・自分宛の下書きメッセージが閲覧できる

- ・自分が送受信していないメッセージの宛先を確認できる

主に上記の修正が含まれます。詳細につきましてはロードマップをご確認ください。

opMessagePlugin 0.8.2.3 のロードマップ

opMessagePlugin 0.9.0.3 のロードマップ

対策方法:

OpenPNE 3.0.3 ~ 3.0.6 をお使いの場合、OpenPNEのトップディレクトリで以下のコマンドを実行してアップデートを実施してください。

$ php symfony opPlugin:install opMessagePlugin -r 0.8.2.3 $ php symfony propel:build-model $ php symfony propel:build-form $ php symfony propel:build-filter $ php symfony cc

OpenPNE 3.1.5 ~ OpenPNE 3.4.1 をお使いの場合、OpenPNEのトップディレクトリで以下のコマンドを実行してアップデートを実施してください。

$ php symfony opPlugin:install opMessagePlugin -r 0.9.0.3 $ php symfony doctrine:build-model $ php symfony doctrine:build-form $ php symfony doctrine:build-filter $ php symfony cc

OpenPNE 3.0.0, 3.0.1, 3.0.2 をお使いの方は、 OpenPNE 3.0.3 へのアップデートを実施してください。

【緊急リリース】 opMessagePlugin の脆弱性対応リリース(0.9.0.2, 0.8.2.2)のお知らせ

01 / 23 土曜日 2010

OpenPNE 開発チームの卜部です。

本日 2010/01/23 (土) 、 opMessagePlugin に送信メッセージの挙動について脆弱性が発見されたため、緊急リリースをおこないました。

対象:

- opMessagePlugin 0.8.2 以前 (OpenPNE 3.0.0 ~ 3.0.5 に同梱されているもの)

- opMessagePlugin 0.9.0 (OpenPNE 3.1.5 ~ 3.4.0 に同梱されているもの)

影響を受けるシステム:

対象のバージョンの opMessagePlugin を使用しているすべての OpenPNE3

(ただし、2010/01/23 15:44 以降にセットアップをおこなった OpenPNE3 には対策版のプラグインがインストールされるため、影響を受けません)

想定される影響:

送信したメッセージが送信した本人以外のメンバーに閲覧されてしまう恐れがあります。

対策方法:

OpenPNE 3.0.3 ~ 3.0.5 をお使いの場合、以下のコマンドを実行してアップデートを実施してください。

$ symfony opPlugin:install opMessagePlugin -r 0.8.2.2 $ symfony propel:build-model $ symfony propel:build-form $ symfony propel:build-filter $ symfony cc

OpenPNE 3.1.5 ~ OpenPNE 3.4.0 をお使いの場合、以下のコマンドを実行してアップデートを実施してください。

$ symfony opPlugin:install opMessagePlugin -r 0.9.0.2 $ symfony doctrine:build-model $ symfony doctrine:build-form $ symfony doctrine:build-filter $ symfony cc

OpenPNE 3.0.0, 3.0.1, 3.0.2 をお使いの方は、 OpenPNE 3.0.3 へのアップデートを実施してください。

【緊急リリース】 opMessagePlugin の脆弱性対応リリース(0.9.0.1, 0.8.2.1)のお知らせ

11 / 29 日曜日 2009

OpenPNE 開発チームの海老原です。

本日 2009/11/29 (日) 、 opMessagePlugin にクロス・サイト・リクエスト・フォージュリ (CSRF) の脆弱性が発見されたため、緊急リリースをおこないました。

対象:

- opMessagePlugin 0.8.2 以前 (OpenPNE 3.0.0 〜 3.0.5 に同梱されているもの)

- opMessagePlugin 0.9.0 (OpenPNE 3.1.5 〜 3.2 beta1 に同梱されているもの)

影響を受けるシステム:

対象のバージョンの opMessagePlugin を使用しているすべての OpenPNE3

(ただし、2009/11/29 05:31 以降にセットアップをおこなった OpenPNE3 には対策版のプラグインがインストールされるため、影響を受けません)

想定される影響:

OpenPNE3 にログインした状態で、悪意のあるプログラムコードが含まれたページにアクセスすると、任意のメッセージを削除、またはゴミ箱から復元されてしまう恐れがあります。

対策方法:

OpenPNE 3.0.3 〜 3.0.5 をお使いの場合、以下のコマンドを実行してアップデートを実施してください。

$ symfony opPlugin:install opMessagePlugin -r 0.8.2.1 $ symfony propel:build-model $ symfony propel:build-form $ symfony propel:build-filter $ symfony cc

OpenPNE 3.1.5 〜 OpenPNE 3.2beta1 をお使いの場合、以下のコマンドを実行してアップデートを実施してください。

$ symfony opPlugin:install opMessagePlugin -r 0.9.0.1 $ symfony doctrine:build-model $ symfony doctrine:build-form $ symfony doctrine:build-filter $ symfony cc

OpenPNE 3.0.0, 3.0.1, 3.0.2 をお使いの方は、 OpenPNE 3.0.3 へのアップデートを実施してください。

【緊急リリース】OpenPNE携帯版での脆弱性対応版リリースのお知らせ(追記あり)

04 / 03 木曜日 2008

本日(2008/4/3)朝発見されましたOpenPNE携帯版での脆弱性につきまして

・OpenPNE2.4以降の安定版(Ver2.4/2.6/2.8/2.10)および最新開発版(Ver 2.11)の対応バージョンのリリース

・OpenPNEのVer1.8/2.0/2.2/2.4/2.6/2.8/2.10/2.11の対応用パッチの提供

を行いました。

SNS運営者の方はマイナーバージョンアップまたは当パッチの適用をお願いいたします。

■対応バージョン(マイナーバージョンアップ)

2.4.8.1

* ダウンロード(2.4.8.1)

2.6.11.1

* ダウンロード(2.6.11.1)

2.8.10.1

* ダウンロード(2.8.10.1)

2.10.5.1

* ダウンロード(2.10.5.1)

2.11.5.1

* ダウンロード(2.11.5.1)

■対応パッチ

1.8

* パッチファイル(1.8)

2.0

* パッチファイル(2.0)

2.2

* パッチファイル(2.2)

2.4

* パッチファイル(2.4)

2.6

* パッチファイル(2.6)

2.8

* パッチファイル(2.8)

2.10

* パッチファイル(2.10)

2.11

* パッチファイル(2.11)

なお、現時点でのマイナーバージョンアップまたはパッチの適用が困難な場合、

応急処置としてSNS管理画面の「SNS設定」で「携帯版使用設定」を「使用不可にする」に設定することで当脆弱性の影響を受けなくすることができます。

【追記:14:25、14:50】

今回の脆弱性の影響範囲について追記いたします。

対象バージョン: OpenPNE 1.8~2.11(2008/04/02までにリリースされたバージョン)

影響範囲: 携帯版を使用しているSNSにおいて、悪意をもったユーザが特定の操作をおこなうことによりSNS登録者の携帯メールアドレスが漏洩してしまう